Принцип работы

Электронная разведывательная система «Эшелон» — это более ста спутников-шпионов, наземные станции слежения и подслушивания, большое количество суперсовременных и мощных компьютеров (по некоторым данным, сегодня в АНБ работают до 10 только сверхмощных компьютеров «Крей» стоимостью в десятки миллионов долларов каждый). В упрощенном виде «Эшелон» работает примерно следующим образом. Источниками информации служат Интернет, электронная почта, телефон, факс, телекс. На начальном этапе работы перехваченные данные передаются на специализированные компьютеры. Они называются словарями и снабжены дисковыми массивами, ёмкость которых исчисляется терабайтами. Далее осуществляется сканирование данных методами раскопки текстов позволяющими выделить из массива информации интересующие фрагменты или индивидуальные голоса. Принцип похож на тот, который используют поисковые системы, но в отличие от них «Эшелон» работает в реальном времени и уже в процессе, скажем, телефонного разговора решает: интересно ему это сообщение или нет. Для «раскопки текстов» особенно успешно используются мини-ЭВМ VAX компании Digital Equipment. На них базируются стационарные узлы, причем каждый узел системы Echelon включает в себя хотя бы один специализированный компьютер Dictionary. Существуют и мобильные устройства Oratory, упаковывающиеся в чемодан. Машины Dictionary сканируют входные потоки и выделяют существенно важную информацию. По словам Уильяма Стадмена, бывшего директора АНБ, это была титаническая работа. Входной поток только от одной из разведывательных подсистем составлял примерно 2 млн слов в час, после первой фильтрации оставалось 6500 сообщений, из которых около 1 тыс. соответствовали критериям и только десять могли быть использованы аналитиками для составления отчетов. «Эшелон» владеет множеством языков, знаком с профессиональным сленгом (например, торговцев наркотиками или оружием) и специальной лексикой, знает клички или прозвища крупных политических деятелей ведущих стран мира. К тому же, как считают эксперты, АНБ научилось получать «отпечаток голоса», который, по их мнению, так же уникален, как и отпечаток пальца. По имеющемуся в памяти компьютера образцу голоса можно быстро идентифицировать любой голос в потоке звуков. Другими словами, если «Эшелон» однажды зарегистрировал голос какого-то человека, то потом может отследить его разговор с любого телефонного аппарата в мире.

На втором этапе сообщения, отобранные сканирующими компьютерами со всего мира, попадают в блок накопления информации. Там они записываются, сортируются по темам (например, «военные дела», ракетные или ядерные технологии, терроризм, политики, оружие, наркотики, контрабанда и так далее) и направляются на дальнейший анализ. Потом специально разработанные для каждой темы программы анализируют полученную информацию по заданным темам. Из, скажем, отобранных на первом этапе 10 тысяч сообщений остается только 100-200 действительно важных. Четвёртым этапом, после которого материалы, как правило, попадают на стол крупных чинов в администрации США, становится уже экспертная оценка сотрудников профильных отделов АНБ в штаб-квартире спецслужбы в Форт-Миде по каждому из полученных 100-200 сообщений. Сомнительные случаи остаются в памяти компьютеров АНБ, а поскольку эта память практически бесконечна, то все больше людей (а следовательно, и правительственных структур, фирм, компаний, концернов и так далее) в мире попадают в поле зрения «Эшелона». Эксперты утверждают, что система способна проанализировать и запомнить до 3 миллиардов сообщений в день. По их мнению, в службах АНБ, занятых в «Эшелоне», работают до 30 тысяч сотрудников по всему миру — математики, программисты, лингвисты, криптологи. Иногда большинство из них и не подозревает, чем они занимаются. Так было, например, как сообщали британские СМИ, с группой из порядка 40 сотрудников компании British Telecom. Как выяснилось, эти люди не имели никакого отношения к АНБ или британской радиоэлектронной разведке, но тем не менее ими перехватывалось все — от посольской почты и деловых сообщений до личных поздравлений с днем рождения.

Инфраструктура

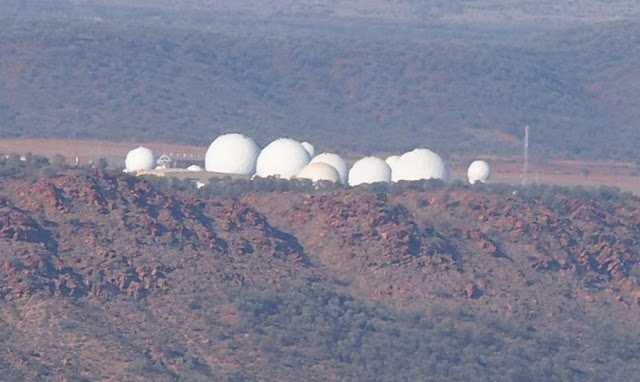

Согласно отчету Европейского парламента, следующие наземные станции наиболее вероятно имеют отношение к системе «Эшелон»:

- Гонконг, Китай (в настоящее время закрыта)

- Geraldton, Западная Австралия

- Menwith Hill, Йоркшир, Великобритания

- Мисава, Япония

- GCHQ Bude, Корнуолл, Великобритания

- Pine Gap, Северная Территория, Австралия

- Sugar Grove, Западная Вирджиния, США

- Yakima Training Center, США, штат Вашингтон

- GCSB Waihopai, Новая Зеландия.

Кроме того, в этом отчете упомянут ряд других станций, причастность к системе которых «явно установить не удалось»:

- Ayios Nikolaos (Кипр, база Великобритании)

- Bad Aibling Station (база США в Германии, в 2004 году перемещена в Грисхейм, 7 км к западу от Дармштадта)

- Buckley Air Force Base (база ВВС США, штат Колорадо)

- Fort Gordon (Джорджия, США)

- Gander (Канада, провинция Ньюфаунленд и Лабрадор)

- Guam (база США в Тихом океане)

- Kunia (Гавайские острова, США)

- Leitrim (Канада, провинция Онтарио)

- Lackland Air Force Base, Medina Annex (Сан-Антонио, Техас, США).

| Operated by the United States | |||

|---|---|---|---|

| Страна | Местонахождение | Оператор(ы) | Кодовое имя |

| Бразилия |

|

SCS | |

| Bad Aibling, Munich |

|

GARLICK | |

| Нью-Дели |

|

SCS | |

| Misawa, Tōhoku region |

|

LADYLOVE | |

| Бангкок (?) |

|

LEMONWOOD | |

| Menwith Hill, Harrogate | MOONPENNY | ||

| Sugar Grove, Virginia | TIMBERLINE | ||

| Yakima, Washington | JACKKNIFE | ||

| Sábana Seca, Puerto Rico | CORALINE | ||

| Not operated by the United States (2nd party) | |||

| Страна | Местонахождение | Оператор(ы) | Кодовое имя |

| Geraldton, WA | STELLAR | ||

| Darwin, NT | ? | ||

| Waihopai, Blenheim | IRONSAND | ||

| Bude, Cornwall |

|

CARBOY | |

| Ayios Nikolaos Station |

|

SOUNDER | |

| Найроби | SCAPEL | ||

| SNICK | |||

|

Документ АНБ, датированный 2012 годом. Был опубликован Эдвардом Сноуденом в голландской газете NRC Handelsblad. Оранжевые точки на карте соответствуют некоторым станциям. |

Распространённые виды атаки на иммобилайзеры и брелоки

Рассмотрим несколько видов хакерских атак, выполняемых с расчётом на угон автомобилей, которые считаются широко распространёнными среди армии злоумышленников

Возможно, эти представления относительно предпринимаемых действий угонщиков, заставят владельцев машин подходить к делу эксплуатации и защиты с большим вниманием

Атака радио блокировкой (Radio Jamming)

Относительно простым видом атаки считается метод радио блокировкой. Принцип построен на эффекте глушения сигнала ключа блокирующим сигналом, соответственно, достигается сбой закрывания или открывания дверей автомобиля. Злоумышленнику достаточно иметь радиопередатчик, передающий «мусорный» код на той же частоте, где ведёт передачу брелок.

Здесь требуется присутствие хакера рядом с машиной жертвы, что повышает вероятность поимки угонщика. Атака радио блокировкой не даёт возможности завести мотор, но открывает доступ в салон для кражи вещей. Практически все автомобили издают особый звук с миганием сигнальных фонарей в момент замыкания дверей салона. Соответственно, владельцу машины относительно несложно заметить сбой блокировки замков, что часто сводит эффект атаки Radio Jamming к нулю.

Литература

- Вартанесян В. А. Радиоэлектронная разведка. — М.: Воениздат, 1975.

- Bamford J. The Puzzle Palace. — Penguin, 1983. — ISBN 0-14-0067-48-5.

- Bamford J. Body of Secrets: Anatomy of the Ultra-Secret National Security Agency. — Anchor, 2002. — ISBN 0-38-5499-08-6.

- Bamford J. The Shadow Factory: The Ultra-Secret NSA from 9/11 to the Eavesdropping on America. — Doubleday, 2008. — ISBN 0-38-5521-32-4.

- Hager N. Secret Power, New Zealand’s Role in the International Spy Network. — Nelson, NZ: Craig Potton Publishing, 1996. — ISBN 0-908802-35-8.

- Keefe P.R. Chatter: dispatches from the secret world of global eavesdropping. — Random House Publishing, 2005. — ISBN 1-4000-6034-6.

Обобщённый взгляд на угон автомобилей

Большинство владельцев машин, как правило, уверены в том, что угон автомобилей не грозит, если активировать кнопку блокировки на дистанционном ключе. Знакомый сигнал блокировки электронного замка и подмигивание фонарей успокаивают душу владельца машины.

Однако практика показывает, зачастую предположения людей об используемых технологиях попросту не соответствуют реалиям. Достаточно рассмотреть лишь некоторые (наиболее известные) виды атаки на иммобилайзеры и брелоки, чтобы осознать это. Полный же список «чёрных» технологий из тех, что рассчитаны на угон автомобилей без владения ключом, остаётся скрытым.

Так, примерно три четверти автомобилей, угоняемых во Франции, взламываются электронным способом. Этот факт лишний раз подтверждает теорию относительно быстрого освоения хакерами новых технологий и нахождений слабых мест защиты автомобилей.

Для реализации задачи по угону машины необходимое оборудование доступно купить буквально за несколько десятков долларов. Например, широко известные устройства «HackRf» и «RollJam» предоставляют существенную помощь угонщикам. Поэтому каждый владелец автомобиля, по сути, должен обладать знаниями о том, как защитить технику от угона, какие применять меры противодействия подобным устройствам.

Проект SECOQC

В апреле 2004 года Европейский союз выступил с инициативой создания глобальной сети, защищенной средствами квантовой криптографии[источник не указан 290 дней]. Проект получил название SECOQC (Secure Communication based on Quantum Cryptography). Общий бюджет нескольких исследовательских групп, рассчитанный на четыре года, составляет всего 11,4 млн евро, что несопоставимо с инвестициями в Echelon. В задачи SECOQC входит обеспечение населения и организаций Европы средствами, позволяющими защищаться от будущих технологий «вторжения» и таким образом поддерживать соблюдение гражданских прав и экономических преимуществ.

Проект SECOQC должен стать фундаментом для долговременной политики построения телекоммуникационных сетей. В качестве ключевой технологии в нём будет применяться квантовое распределение ключей в сочетании со средствами классической криптографии. Есть основания полагать, что SECOQC позволит адаптировать научные достижения квантовой криптографии к практическому использованию. При оценке значимости европейской инициативы следует учитывать, что американское правительство выделяет на развитие квантовой криптографии свыше 100 млн долл. в год.

Цель SECOQC заключается в разработке принципов инфраструктуры для открытого распространения квантовых ключей, которая будет представлять собой развитую сеть безопасных коммуникаций. Проект разделен на восемь проектных областей, объединённые в два блока: это физические основы устройств, инфраструктура и протоколы.

История

Первая система глобального слежения, ставшая прообразом «Эшелона», была создана в соответствии с заключенным в году соглашением UKUSA Agreement. В его рамках были объединены американские и британские станции радиоперехвата и системы декодирования, действовавшие в годы Второй мировой войны. Американцы и англичане успешно сотрудничали в целях раскрытия немецких шифров, что способствовало обеспечению союзников американскими военными поставками и помогало в проведении военных операций. Позже к UKUSA на правах равных участников присоединились Канада,Австралия и Новая Зеландия, имевшие тогда статус доминионов Британской империи. Ещё через некоторое время участниками сети UKUSA с ограниченными правами стали Германия, Дания и Турция, на территории которых устанавливались станции перехвата.

В названии «альянса пяти» Объединённое Королевство (UK) не случайно находится на первом месте. Вторая мировая война оставила в наследствоанглийскому правительственному агентству по коммуникациям, которое действует параллельно с известными службами MI5 и МI6, обширную сеть станций радиоперехвата, расположенных по всей Британской империи, и мощные технологии декодирования. К ним добавились тысячи постов наблюдения, созданные США и их союзниками. Крупнейшая из станций находилась в Эритрее, где использовались самые изощренные методы наблюдения, в том числе анализ радиосигналов, отраженных от поверхности Луны.

К середине 60-х годов была создана система тотального радионаблюдения за странами Восточного блока, которая развивалась на протяжении последующих лет. С окончанием холодной войны многие разведывательные операции были раскрыты, и их материалы вошли в коллекцию Национального криптографического музея, расположенного в штаб-квартире АНБ. Здесь представлены образцы оборудования, не только использовавшегося для перехвата сообщений потенциального противника, но и служившего для анализа легальных источников информации.

Судя по всему, выпущенный в 1975 году фильм Сиднея Поллака «Три дня Кондора» довольно точно передает атмосферу тех лет. Именно тогда появились устройства, позволявшие в автоматическом режиме листать и сканировать печатные документы, и компьютеры, способные осуществлять поиск по ключевым словам (наподобие поисковых систем современной глобальной сети). В 80-е годы был впервые разработан специализированный процессор, предназначенный для этой цели.

В 1981 году появились упоминания о системе Echelon 2, которая должна была отличаться более активным использованием компьютерных систем и спутникового оборудования. Предполагалось создать типовой модуль CARBOY II, представляющий собой стандартный набор автоматизированных устройств обработки данных. Модуль CARBOY II мог перехватывать локальные радио-, телеграфные и телефонные сообщения.

Система «Эшелон», подобно термоядерной бомбе, атомным подводным лодкам и другим проектам своего времени, создавалась для получения стратегического преимущества над потенциальным противником. Она разрабатывалась для решения «сверхзадачи» — отслеживания разных видов телекоммуникаций бывшего Советского Союза и стран Восточного блока. Одним из серьёзнейших успехов Эшелона, по воспоминаниям американских ветеранов разведки, стал подбор кодов к радиотелефонам, стоявшим в лимузинах советской элиты. По их мемуарам, АНБ на протяжении нескольких лет, пока КГБ не сменил оборудование, слушало разговоры членов Политбюро. Другой известной сегодня операцией АНБ стала установка аквалангистами с подводной лодки прослушивающих устройств на кабеле военной спецсвязи, проложенном по дну Охотского моря. Говорят, что вскрылось это совсем случайно. Рыбачий траулер якобы зацепил этот кабель и повредил его. Для устранения неисправностей прибыли специалисты, которые и обнаружили «прослушку» на кабеле, считавшемся настолько надежным, что командование советского Северного флота нередко получало указания из Москвы в незашифрованном виде. Как утверждают европейские эксперты, примерно таким же образом АНБ в середине 80-х подключилось к подводному кабелю между Европой и Африкой в Средиземном море. Иногда утверждается, что Эшелон была способна считывать данные, передаваемые по радио, спутниковым, радиорелейным, сотовым и оптоволоконным каналам. Безусловно, это преувеличение, поскольку средствам слежения по определению недоступны многие каналы.

Общественный резонанс

Некоторые критики обвиняют систему в том, что она занимается не только поиском и выявлением террористических баз, маршрутов наркотрафика и политическо-дипломатической разведки, что было бы естественно, но и применяется для крупномасштабных коммерческих краж, международногокоммерческого шпионажа и вторжения в частную жизнь

Так, например, британский журналист Дункан Кэмпбелл и его новозеландский коллега Ники Хагер обращали внимание общественности на то, что в 1990-х годах система «Эшелон» была задействована в промышленном шпионаже значительно больше, чем в военных и дипломатических целях. Примеры, приведенные журналистами, включали в себя технологии ветровых турбин, разработанных германской фирмой Enercon, и технологии распознавания речи, принадлежащих бельгийской компании Lernout&Hauspie.

В статье американской газеты Baltimore Sun сообщается, что в 1994 году компания Airbus потеряла контракт на $6 миллиардов с Саудовской Аравиейпосле того, как Агентство национальной безопасности США объявило, что управляющие компании Airbus подкупили чиновников Саудовской Аравии в целях успешного сопровождения контракта.

В 2001 году Временный Комитет по разведывательной системе «Эшелон» сообщил Европарламенту о том, что жители стран европейского содружества используют криптографию с целью защитить приватность частной информации от экономического шпионажа, проводимого разведслужбами США при использовании системы «Эшелон».

Заключение на угон автомобилей

Технология RFID для автомобильных ключей применяется уже более десяти лет. Благодаря этому значительно сократилось количество угонов автомобилей. Тем не менее, периодически появляются новые способы атак, что требует от производителей машин устранения недостатков и совершенства систем. Конечно, слабые места постепенно устраняются специалистами компаний, но владельцам техники тоже необходимо учиться обнаруживать и предотвращать возможные атаки. Здесь рассмотрена лишь малая часть «боевого» арсенала угонщиков. В целом, существует масса разных способов получить доступ, завести и угнать машину.

При помощи информации: ISE