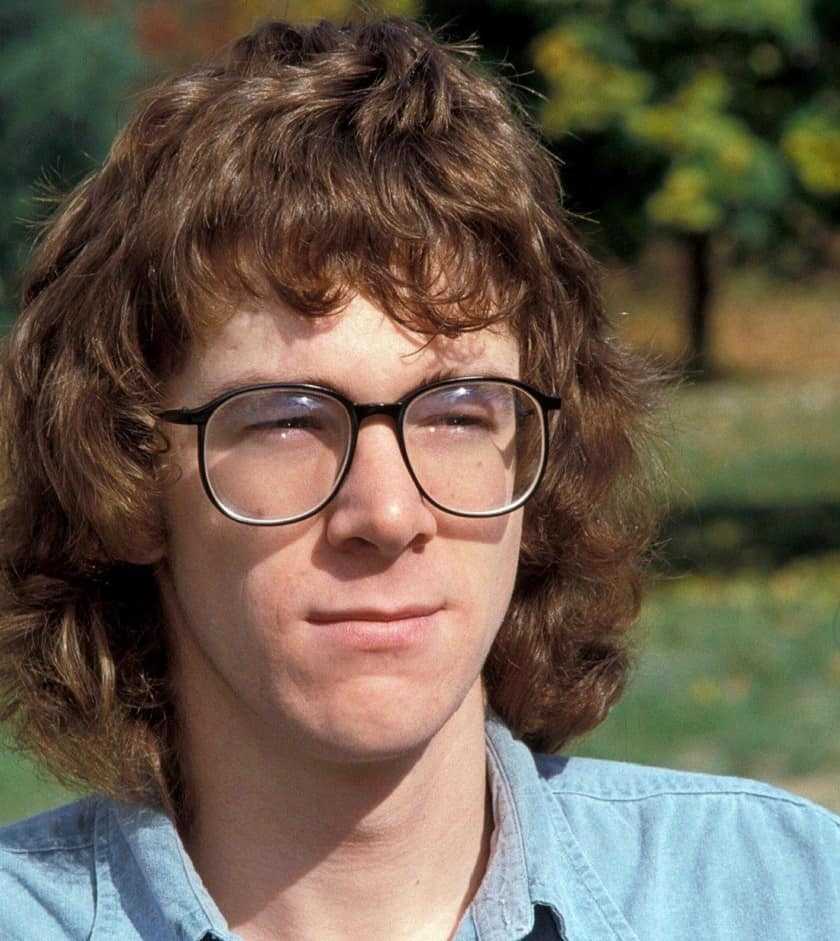

Кевин Поулсен

На что только не пойдут люди, чтобы выиграть машину или дом своей мечты. Даже если это всего лишь онлайн-конкурс или розыгрыш на радио. Но в этом деле, все зависело не от простой удачи. Кевин Поулсен известный как «Dark Dante» заработал славу знанием принципа работы телекоммуникационных систем.

Так он смог «взломать» линию радиостанции и номинировать себя как победителя, выигравшего автомобиль Porsche. Позже, журналисты назовут его «Ганнибал Лектер компьютерных преступлений».

Поулсен объявили в розыск в FBI, после того как он завладел государственным каналом связи и незаконно прослушивал внутренние разговоры. Из всех возможных мест его арестовали в одном из супермаркетов. Суд приговорил его к 4 годам заключения и возмещения в размере 56 тыс. долларов.

После выхода из тюрьмы в 1995 году, Кевин Поулсен изменил свои взгляды на многие вещи. Он становится журналистом, а в 2006 году даже помогает полиции выявить насильников на сайте MySpace.

5.

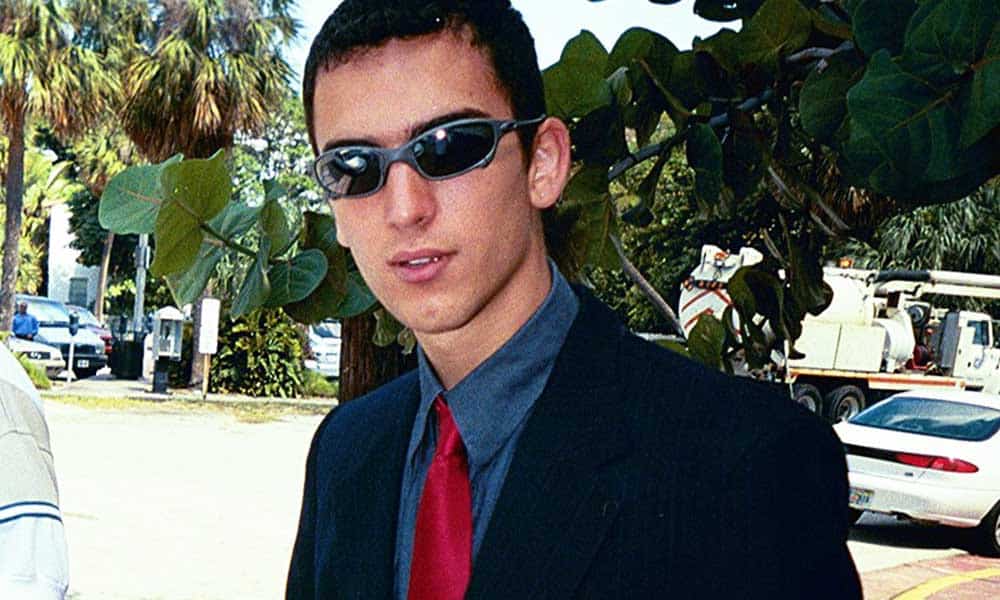

Джеймс Дженсон Анчета

В январе 2006 года хакеру из Дауни, штат Калифорния, который атаковал личные аккаунты и даже американские военные объекты, был вынесен приговор после федеральных расследований, которые привели к порогу его дома. Будучи всего 20 лет от роду, Джеймс Дженсон Анчета использовал ботнеты, чтобы получить контроль над шокирующим количеством компьютеров – сотнями тысяч, на самом деле. Мужчина также заразил машины, расположенные на военных объектах США. Жуткая форма взломов, запущенных Анчетой, включала в себя получение прибыли, используя компьютеры обычных людей для проведения спам-атак и выпуска массовой всплывающей рекламы.

По закону Анчета должен был получить 50 лет заключения, но провел в тюрьме всего 60 часов, после чего был конфискован его БМВ и изъято более 58000 долларов прибыли от взлома, еще он заплатил 15000 долларов в качестве компенсации федеральному правительству Соединенных Штатов за заражение военных компьютерных установок. 9 мая 2006 года он был признан виновным в четырех уголовных преступлениях за нарушение раздела 1030 Кодекса Соединенных Штатов (мошенничество и связанная с ним компьютерная деятельность).

5. РОБЕРТ ТЭППАН МОРРИС

Денежный Дух

Интерес к компьютерам Роберт Тэппан Моррис унаследовал от своего отца, работавшего программистом в компании Bell Labs и NSA. Моррис известен тем, что является создателем первого сетевого червя Morris Worm, парализовавшего в ноябре 1988 года работу более 6000 компьютеров.

В 1989 году за нарушение Закона о мошенничестве и злоупотреблениях Тэппан был приговорен к трем годам пробации, штрафу в $10 050 и 400 часам общественных работ.

Сейчас он является профессором Массачусетского технологического института.

4. Лойд Бланкеншип

Денежный Дух

Лойд Бланкеншип или Ментор (Mentor) был очень активным хакером 1970-х годов. Он состоял в нескольких хакерских организациях, в том числе, Legion of Doom. После ареста в 1986 г. Бланкеншип написал эссе под названием «Последние слова Ментора» (Mentor’s Last Words), которое стало своего рода манифестом хакерской культуры.

В 1989г. компания Steve Jackson Games наняла Бланкеншипа для работы над компьютерной игрой GURPS Cyberpunk, однако Разведслужба США ворвалась к нему в дом и изъяла инструкцию игры, посчитав ее справочником «киберпреступности». После этого Бланкеншип отказался от прежней деятельности и начал работать в компании McAfee.

Все о хакерах

Первоначальное использование термина хакер восходит к 1950-м годам, когда в Массачусетском технологическом институте у некоторых студентов было сильное желание экспериментировать и изучать технологии. Хак тогда означал что-то очень оригинальное и оригинальное и предназначалось исключительно для изучения арены компьютеров и технологий. В настоящее время эти термины используются в довольно негативном смысле. И это потому, что в большинстве случаев люди путают термин взлом с взломом. Но это совершенно не следует путать с крекерами. Подробнее о крекерах мы поговорим позже.

Белые шляпы, как их иногда называют, в основном программисты. Они приобретают глубокие знания в области программирования, компьютерных языков и кодов. Это этические хакеры, которые остаются в рамках закона. Они не имеют доступа к какой-либо системе или сети нелегально. Они постоянно ищут недостатки в компьютерной и интернет-безопасности, и их единственная цель состоит в том, чтобы исправить эти недостатки и повысить безопасность контента. Компании нанимают эти белые шляпы для проверки и проверки безопасности своей сети. Эти хакеры работают как профессионалы и исправляют недостатки с помощью своих передовых знаний в этой области и снижают риск, который может поставить под угрозу безопасность компании. Они обнаруживают слабые места в сетевых ценных бумагах и работают не покладая рук и прилагают все усилия для поиска решений этих сетевых проблем. Они устанавливают причину этих лазеек и работают над их устранением.

Владимир Дринкман

С 2005 по 2012 год россиянин промышлял кражей пластиковых карт, которые со своими подельниками продавал на черном рынке. Совместно с Александром Калининым, Дмитрием Смилянцем, Романом Котовым и выходцем из Украины Михаилом Рытиковым взломал базы данных различных организаций: 7-Eleven, Carrefour, JetBlue, Dexia Bank, Dow Jones и Visa.

В течение семи лет мошенники обналичили более 300 млн долларов с 800 тыс. банковских счетов. Когда же американские спецслужбы смогли вычислить Дринкмана и его подельников, то они находились за пределами Соединенных Штатов.

Однако правительство Нидерландов пошло на уступки и согласилось экстрадировать преступников в Америку. В итоге Дринкмана признали главой группировки и присудили к 12 годам тюрьмы, тогда как Смилянец получил только 4 года и 3 месяца.

Кибератака на Tesla: как тебе такое, Илон Маск?

В 2016 году китайская хакерская группа Whitehat Keen Security Lab взломала Tesla Model S через точку доступа Wi-Fi . Tesla быстро устранила уязвимость, но потом хакеры проделали это снова. Они предлагали водителям подключиться к Wi-Fi, а потом устанавливали вредоносное ПО и получали полный доступ к системам управления.

В последующие годы обнаруживались все новые уязвимости . Например, можно было подключить свой ноутбук к сетевому кабелю за приборной панелью, запустить автомобиль с помощью специальной программы и управлять им. По счастливой случайности никто из водителей не пострадал, хотя у злоумышленников был доступ, в том числе, к тормозной системе. Это вызывает, в свою очередь, много вопросов к беспилотникам, где контроль со стороны водителя минимален.

В августе 2020 года русский хакер Егор Крючков попытался внедрить вредоносное ПО в систему управления Tesla . Для этого он предложил сотруднику компании взятку в $1 млн. Однако затея провалилась, а самого хакера осудили на пять лет.

Оуэн Тор Уолкер

В ноябре 2007 год закончился поиск самого известного киберпреступника Новой Зеландии – Оуэна Тора Уолкер, более известного как «AKILL». На сегодняшний день ему 29 лет, он признал своё участие в 6 крупномасштабных кибер-атаках по всему миру.

Уолкер жил с родителями в городе Гамильтон северной части Новой Зеландии. С детства мальчик страдал синдромом Аспергера, одним из видов детского аутизма. Заболевание характеризуется задержкой психического развития, связанного с социализацией с другими людьми.

С 13 лет под псевдонимом «AKILL» он писал безобидные программы для своего развлечения. Оуэна никто не учил владению компьютером, он научился всему сам благодаря Интернету.

В 17 началась его преступная деятельность. Оуэн Тор Уолкер – создатель вируса Akbot, поразившего 13 миллионов компьютеров. Специально продуманный код программы позволял ей оставаться незамеченной для антивирусов, в то время пока она собирала личные данные пользователя: логины, пароли и самое главное: номера и коды кредитных карт.

В 2008 году Уолкер заявил, что является лидером хакерской организации, которая нанесла ущерб в размере 32 тыс. долларов. Остальные 13 участников групп до сих пор находятся в розыске.

Оуэну Тору Уолкеру был назначен штраф в размере 11 тыс. долларов с дальнейшим обязательством работы на государство и помощи силовым структурам страны.

8. Дмитрий Галушкевич

Дмитрий Галушкевич

В 2007-м году во всей Эстонии внезапно пропал доступ в интернет. Эта «небольшая, но очень технически подкованная» страна обвинила во всём правительство России. Как раз тогда в Эстонии часто случались беспорядки из-за демонтажа советских памятников, так что заподозрить Россию было вполне логично.

Хакеры, ответственные за этот кибертеррор, получили доступ ко всем компьютерам страны и использовали их, перегрузив все серверы. Банкоматы не работали, веб-страницы не открывались, государственные системы пришлось закрыть.

Эстонским чиновникам потребовалось несколько недель, чтобы найти виновных. Оказалось, что переполох устроил некто Дмитрий Галушкевич, 20-летний этнический русский, проживающий в Эстонии. В одиночку он устроил этот переполох или с группой единомышленников, выяснить так и не удалось. Сам Галушкевич был оштрафован на 17 500 крон (около 45 000 рублей).

Роберт Таппан Моррис

Роберт Таппан Моррис получил свои первые навыки работы с компьютером от своего отца, который в тот момент работал на Bell Labs, а чуть позже на Национальное Агентство Безопасности США.

Моррис – известен в мире как создатель первого в мире компьютерного червя.

Будучи студентом в Корнелльском университете он создал программу, которая получило название – «Червь Морриса». Программа не создавалась со злыми умыслами – по плану Роберта, она должна была всего лишь подсчитать общее количество компьютеров в сети. Но в коде была фатальная ошибка – зараженный компьютер, считывался еще раз и еще раз до бесконечности, что поначалу замедляло работу, потребляя всё большее количество ресурсов, а после и вовсе выводя устройство из строя.

Роберт Таппан Моррис был осужден в соответствии с американским законом о «Компьютерном мошенничестве и нанесении ущерба» (англ. Computer Fraud and Abuse Act) в 1989 году. Суд постановил три года испытательного срока, 400 часов исправительных работ и возмещение ущерба на сумму 10 050 долларов.

Факт № 2. Русских хакеров действительно боялись — просто потому, что они были ничем не ограничены

Многие хакеры занимались взломами ради развлечения: заходили на родительские компьютеры, ломали интернет у соседей или воровали ICQ своих друзей. Однако постепенно наиболее прозорливые поняли, что интернет позволяет и заработать: кто-то качал программы и распространял их на CD на рынках и развалах, другие открыли для себя кардинг — воровство данных кредиток, которых в России в те годы практически не было, зато они были в США и Европе.

Правительство все же опасность кибервойны поняло достаточно рано — для борьбы с киберпреступниками в конце 90-х при МВД было создано управление «К». Управление занимается расследованием сложных киберпреступлений, преступлений в области авторского права, противодействием детской порнографии и тому подобным.

Однако противостояние в начале деятельности управления было не очень удачным:

BlueLeaks — самая громкая утечка данных из госорганов

Когда: июнь 2020 года.

Кого или что атаковали: правоохранительные органы и спецслужбы США.

Что произошло:

Хакеры из группировки Anonymous получили доступ к 269 Гб секретных данных правоохранительных органов и спецслужб США в виде более 1 млн файлов: видеоролики, электронные письма, аудиофайлы, а также документы по планированию и разведке за последние десять лет — включая те, что подтверждают слежку за активистами Black Lives Matter. Файлы передали группе хакеров-активистов DDoSecrets , которая опубликовала полученную информацию.

В ответ на это Twitter заблокировал аккаунт DDoSecrets, а в Германии заблокировали сервер , на котором хранились данные BlueLeaks — по запросу от американских властей.

Кстати, в январе 2019 года та же группировка опубликовала 175 Гб данных о тайных сделках Кремля, Русской православной церкви и участии России в войне на Донбассе .

Последствия: Опубликованные документы вызвали громкий скандал и обвинения в адрес американских спецслужб, которые завели уголовное дело в ответ на это. Их действия в отношении хакеров сравнили с преследованием WikiLeaks .

Кибератака на Tesla: как тебе такое, Илон Маск?

В 2016 году китайская хакерская группа Whitehat Keen Security Lab взломала Tesla Model S через точку доступа Wi-Fi . Tesla быстро устранила уязвимость, но потом хакеры проделали это снова. Они предлагали водителям подключиться к Wi-Fi, а потом устанавливали вредоносное ПО и получали полный доступ к системам управления.

В последующие годы обнаруживались все новые уязвимости . Например, можно было подключить свой ноутбук к сетевому кабелю за приборной панелью, запустить автомобиль с помощью специальной программы и управлять им. По счастливой случайности никто из водителей не пострадал, хотя у злоумышленников был доступ, в том числе, к тормозной системе. Это вызывает, в свою очередь, много вопросов к беспилотникам, где контроль со стороны водителя минимален.

В августе 2020 года русский хакер Егор Крючков попытался внедрить вредоносное ПО в систему управления Tesla . Для этого он предложил сотруднику компании взятку в $1 млн. Однако затея провалилась, а самого хакера осудили на пять лет.

10. Самая скандальная кибератака российских хакеров

Когда: май 2020 года.

Кого или что атаковали: Агентство национальной безопасности США.

Что произошло:

Хакеры попытались взломать почтовые серверы АНБ . Злоумышленники использовали уязвимость в агенте пересылки сообщений Exim, обнаруженную в июне 2019 года. Она позволяет преступнику отправлять вредоносное письмо на сервер и сразу же получать возможность удаленно запускать там же свой код.

АНБ обвинила в атаке хакерскую группировку Sandworm (она же — Telebots, Voodoo Bear, Iron Viking и BlackEnergy), связанную с Россией — ту самую, которая предположительно запустила вирус NotPetya. Ее же Минюст США позже обвинил в причастности к политическим событиям в Грузии и на Украине, а также во вмешательстве в выборы во Франции и атаке на компьютерную сеть Зимних Олимпийских игр в Пхенчхане в 2018 году .

Кибератака на звезд

В 2014 году, в результате нескольких кибератак, хакеры получили доступ к фото и видео знаменитостей, которые хранились в облаке iCloud. Многие из них — включая интимные — попали в сеть: их опубликовали на ресурсе 4chan. В числе пострадавших оказались Ким Кардашьян, Аврил Лавин, Кейли Куоко, Дженнифер Лоуренс, Кирстен Данст, Рианна, Скарлетт Йоханссон, Вайнона Райдер.

Ролик блогера Wylsacom об утечках 2014 года

Некоторые поспешили заявить, что фото и видео поддельные:

Кибератаки могут убивать?

К сожалению, да. В 2015 году хакеры взломали сайт Ashley Madison , предназначенный для знакомств замужних женщин и женатых мужчин. В результате атаки утекли данные 40 млн пользователей. Некоторым из них начали рассылать угрозы с требованием выкупа в $1 тыс. Некоторые из пострадавших испугались, что их супруг узнает об измене, и покончили с собой.

Второй случай произошел в сентябре 2020 года. Злоумышленники атаковали ИТ-систему университетской клиники в Дюссельдорфе. В результате 30 серверов и все подключенные устройства — в том числе аппараты жизнеобеспечения — на некоторое время вышли из строя. Этого оказалось достаточно, чтобы одна из пациенток скончалась . Полиция завела уголовное дело по факту убийства. Правда, позже в одном из изданий появилось опровержение: якобы смерть пациентки не была связана с кибератакой .

История

Слово «хакер» происходит от слова семнадцатого века о «похотливом работнике», который убирал поля упорным и резким взмахом мотыги. Хотя идея «взлома» существовала задолго до термина «хакер» — с наиболее ярким примером Молнии Эллсворта , это не было словом, которым первые программисты описывали себя. Фактически, многие из первых программистов имели инженерное или физическое образование.

Растет понимание стиля программирования, отличного от использовавшихся поначалу шаблонных методов, но только в 1960-х годах термин «хакеры» начал использоваться для описания опытных компьютерных программистов. Следовательно, фундаментальная характеристика, которая объединяет всех, кто идентифицирует себя как хакеров, — это те, кто любит «… интеллектуальную задачу творческого преодоления и обхода ограничений систем программирования и кто пытается расширить свои возможности» (47). Имея в виду это определение, становится ясно, откуда взялись отрицательные значения слова «хакер» и субкультуры «хакеров».

Некоторые распространенные прозвища в этой культуре включают «взломщиков», то есть неквалифицированных воров, которые в основном полагаются на удачу. Другие включают «phreak» — , который относится к типу опытных взломщиков, и «warez d00dz» -, который является своего рода взломщиком, который получает копии программного обеспечения, защищенного авторским правом. Кроме того, есть и другие хакеры, которых нанимают для тестирования безопасности, их называют «пентестерами» или «командами тигров».

До того, как связь между компьютерами и пользователями компьютеров была такой же сетевой, как сейчас, существовало несколько независимых и параллельных хакерских субкультур, часто не знающих или лишь частично осведомленных о существовании друг друга. Все они имели некоторые важные общие черты:

- Создание программного обеспечения и обмен им друг с другом

- Свобода исследования высоко ценится

- Враждебность к секретности

- Обмен информацией как идеальная и практическая стратегия

- Сохранение права на вилку

- Упор на рациональность

- Отвращение к власти

- Игривая смекалка, серьезно относящаяся к серьезному юмору и юмору.

Планер , предложил в качестве эмблемы «хакерского сообщества» по Eric S. Raymond .

Подобные субкультуры обычно встречаются в академических учреждениях, например в университетских городках . Лаборатория искусственного интеллекта MIT , то Калифорнийский университет, Беркли и Университета Карнеги — Меллона были особенно хорошо известные очаги раннего хакерской культуры. Они развивались параллельно и в значительной степени бессознательно, пока Интернет , где легендарный компьютер PDP-10 в Массачусетском технологическом институте, называемый AI, на котором выполнялась ITS , не стал местом встречи хакерского сообщества. Это и другие события, такие как рост движения и сообщества за свободное программное обеспечение, сплотили критически большую популяцию и способствовали распространению сознательного, общего и систематического этоса. Симптоматикой этой эволюции было растущее принятие общего сленга и общего взгляда на историю, подобно тому, как другие профессиональные группы профессионализировали себя, но без формального процесса аттестации, характерного для большинства профессиональных групп.

Со временем академическая субкультура хакеров стала более сознательной, сплоченной и организованной. Наиболее важные моменты повышения осведомленности включают составление первого файла жаргона в 1973 году, обнародование манифеста GNU в 1985 году и публикацию книги Эрика Раймонда « Собор и базар» в 1997 году. постепенное признание ряда общих культурных героев, в том числе: Билла Джоя , Дональда Кнута , Денниса Ричи , Алан Кей , Кен Томпсон , Ричард М. Столлман , Линус Торвальдс , Ларри Уолл и Гвидо ван Россум .

Концентрация академической хакерской субкультуры происходила параллельно и частично была вызвана коммерциализацией компьютерных и сетевых технологий, что, в свою очередь, ускорило этот процесс. В 1975 году хакерство было рассеяно по нескольким различным семействам операционных систем и разрозненным сетям; сегодня это в основном феномен Unix и TCP / IP , который сосредоточен вокруг различных операционных систем, основанных на свободном программном обеспечении и разработке программного обеспечения с открытым исходным кодом .

Джонатан Джеймс Анчета

История Джонатана Джеймса, в сети известного как «c0mrade» – одна из самых трагичных. Он начал заниматься хакерством в подростковом возрасте, он взломал и получил доступ в крупные коммерческие и государственные сети США, он был осуждён и заключен под стражу – и всё это до совершеннолетия.

В возрасте 6 лет маленький Джонатан стал изучать компьютерные технологии. Уже в 16 Джонатан проник в структуры Агентства по сокращению военной угрозы Министерства обороны Соединенных Штатов. В 1999 году он установил «лазейку», за счёт которой вывел тысячи внутренних сообщений сотрудников, а также их логины, пароли и личную информацию.

В это же время Джонатан взломал сети NASA и скачал весомую часть исходного кода, который отвечал за управление Международной Космической Станцией. Обнаружив брешь, NASA пришлось прекратить работы на три недели для выяснения обстоятельств и исправления последствий.

В скором времени, на его след вышли государственные службы. Он признал себя виновным в совершении взломов, и должен был принести официальные извинения Министерству обороны США и NASA, а также провести под домашним арестом семь месяцев.

В 2007 году большое количество компаний были подвержены хакерским атакам. Джонатан находился под подозрением следствия, несмотря на то, что он отрицал свою причастность к данному делу. В 2008 году Джонатан Джеймс Анчета покончил жизнь самоубийством, считая, что его хотят обвинить в преступлениях, которые он не совершал.

Самые опасные хакеры мира. В какой же стране самые сильные хакеры?

Конечно же в России. Включите любой канал, откройте любую газету или новостной сайт, США вместе со своими союзниками по всему миру публично осуждало Россию за «плохое поведение в Интернете». И это не очередное давление со стороны запада, выдающиеся способности русских хакеров подтверждают большинство мировых экспертов. О русских «Медведях с клавиатурами» хорошо наслышан весь мир. Во всех крупных университетах страны можно встретить объявления примерно такого содержания: требуются программисты для эмиграции в США. Всё это говорит о невероятной мощи России в киберпространстве.

Независимая организация по вопросам кибербезопасности MWR InfoSecurity провела довольно интересный опрос, хакеров из каких стран больше всего боятся жители Великобритании. Естественно Россия заняла первое место в этом списке. 43% опрошенных считают, что Русские хакеры наиболее квалифицированы. На втором месте в опросе оказался Китай с результатом 36%. Хакеры Великобритании отстают от лидеров, результат всего лишь 10%. «Русские хакеры уже превратились в бренд, как швейцарские часы или французские вина. Они, скорее, легенда, чем реальность», — говорит генеральный директор компании.

Известная команда HackerRank, которая регулярно организовывает тысячи соревнований по программированию, также считает, что самые талантливые программисты живут в России и Китае. Русские программисты лидируют в алгоритмах – самой конкурентной и популярной области, а китайские превосходят все остальные государства в функциональном программировании, если устроить Олимпиаду по программированию, можно предположить, Россия возьмет золото, а Китай получит серебро, говорят специалисты HackerRank.

10 Самых Известных Хакеров И Что С Ними Стало

By Uncategorized

10 Самых Известных Хакеров И Что С Ними Стало

Точно так же, как мозг преступника не может сопротивляться искушению, мозг хакера стремится найти окружной путь вокруг мощных технологических средств защиты. И во многих случаях они этого достигают, целясь в людей, которые пользуются технологиями. я выбирал какой-нибудь кусок информации (любой, без разницы) и смотрел, мог ли я, разговаривая с кем-нибудь на другом конце телефонного провода, узнать это от него.

В средней школе одной из моих излюбленных шуток был захват неавторизованного доступа к телефонному коммутатору и подмена класса услуги товарищей по фрикингу. Когда они пробовали позвонить из дома, электронный голос в трубке предлагал опустить четвертак, потому что коммутатор телефонной компании воспринимал звонок как звонок с платного таксофона. Более опытные хакеры с навыками в программировании разрабатывают хакерские программы и рассылают их по сетям и ББС. И ещё, есть индивиды, которые не интересуются технологией, но используют компьютер просто как средство для хищения денег, товаров и услуг. В этой сознательно-безопасной эре мы тратим огромные деньги на технологии защиты наших компьютерных сетей и данных.

социальные качества, необходимые для установления быстрой связи и доверия. Опытный социальный инженер может получить доступ к любой возможной информации, используя стратегию и тактику своего ремесла.

Могло ли это означать, что Марков и Шимомура собирались написать другую книгу обо мне? Впоследствии Марков предпринял шаги, произошедшие в 1992 году. Безусловно, статья Маркова в Таймс была специально написана, чтобы получить контракт на книгу об истории моей жизни. Я никогда не встречался с Марковым, всё же он буквально стал миллионером, благодаря его клеветническому и дискредитирующему «репортажу» обо мне в Таймс и его книге «Киберпанк» [В русском переводе – «Хакеры» – прим casino x зеркало. В этой ложной и дискредитирующей статье Марков заклеймил меня «самым разыскиваемым в киберпространстве» без указания причин и подтверждающих свидетельств, как автор какой-нибудь бульварной газеты.

К тому времени я нашёл выгодную работу, так что у меня было мало причин наблюдать за производством фильма, который показывал меня в таком неблагоприятном и ложном свете. Это разрушило сделку с фильмом для всех, включая Маркова, который возможно ожидал от проекта огромного заработка.

Он назвал текущий Merchant ID и имя и номер социального страхования человека, о котором он искал информацию. Генри спросил дату рождения и звонивший сказал её тоже. Многое из кажущейся безвредной информации, находящейся во владении компании, ценно для социального инженера, потому что может сыграть существенную роль в его попытке прикрыться плащом правдоподобности. Здесь моя цель помочь вам разработать необходимые бизнес-правила и тренинги, чтобы минимизировать риски ваших работников быть обманутыми социальным инженером. Понимание стратегии, методов и тактики социального инженера поможет вам подготовиться к применению разумных средств управления для охраны ваших ИТ активов без подрыва эффективности вашей компании.

И через эти тренировки я вскоре обнаружил, что мог виртуально достать любую информацию, которую хотел. Итак, мой жизненный путь на ближайшие 15 лет был предначертан.

Как частные сыщики получают информацию о вашей компании и вашу персональную информацию. Это, я могу гарантировать, вызовет у вас мурашки на спине. Как менеджер операционного центра сотрудничал с налётчиком, позволив ему украсть самую секретную информацию о продукте компании.

Эта книга показывает, как легко можно обманывать посвященных лиц и всю эту технологическую защиту. 000, если они доберутся до производства и дело сдвинется дальше. Когда срок контракта истёк, компания попросила о его продлении на 6 месяцев.

https://youtube.com/watch?v=RcJIVLfrPmI

Как стать хакером

Полезно будет образование в сфере IT, но можно обучиться и полностью самостоятельно. В любом случае именно на хакеров в вузах не учат.

Потребует глубокий интерес к программированию. Чтобы стать профессионалом, необходимо изучить различные языки программирования, досконально разобраться в принципах работы компьютерных систем, придется их понимать на высшем уровне.

Важно уметь креативно и нестандартно мыслить, быстро реагировать на ситуацию и придумывать решения возникающих проблем

Таким образом, в современно мире хакер – в первую очередь взломщик.

Однако, помимо киберпреступников есть и специалисты, что используют свои неординарные знания для того, чтобы повысить информационную безопасность компаний, с которыми сотрудничают.

6. ГЭРИ МАККИННОН

Денежный Дух

В сети Гэри Маккинон больше известен как Solo. Этот шотландский хакер организовал крупнейший за всю историю взлом компьютерной системы военного назначения. Всего за 13 месяцев (с февраля 2001 по март 2002) Маккиннон получил доступ к свыше 95 компьютерам, принадлежащим НАСА и Вооруженным силам США.

Хотя, по словам хакера, его интересовала только секретная информация о НЛО и альтернативных источниках энергии, американские регуляторы заявили, что он похитил много важных файлов и нанес ущерб на сумму свыше $700 000.

Поскольку Маккинсон проживал в Шотландии и всю свою деятельность осуществлял из Соединенного Королевства, добраться до него американские регуляторы не смогли, тем не менее, 2005 году власти США запросили его экстрадиции. Тогдашний премьер Великобритании Тереза Мэй отказала Штатам, сославшись на «серьезную болезнь» Маккиннона.

Хакеры против Крекеров

Существует распространенное мнение, что хакеры строят вещи, а взломщики ломают вещи. Это в основном два совершенно разных термина. Они могут показаться похожими, но есть различия между тем, как они на самом деле работают. В то время как хакеры обладают глубокими знаниями в области компьютерной безопасности, взломщики обычно не так искусны, как хакеры. Очень немногие из них достаточно опытны, чтобы создавать свое новое программное обеспечение и инструменты. Таким образом, они, как правило, полагаются на не очень известных, на самом деле дурных репутацию веб-сайтов для загрузки нескольких автоматизированных программ для выполнения своих действий. Хакеры пытаются противостоять потенциальной угрозе, которую злоумышленники представляют для компьютера и интернет-безопасности в различных сетях. Взломщики всегда знают, что их деятельность незаконна, и они нарушают закон, поэтому они склонны скрывать свои следы.

Однако профессиональные хакеры, будучи достаточно компетентными и достаточно умелыми в своей работе, потенциально восстанавливают настройки безопасности в поврежденных сетях и помогают в обнаружении определенных взломщиков. Хотя большинство крекеров менее квалифицированные, многие из них способны. Они обладают передовыми навыками и обширными знаниями, как профессиональные хакеры. У них есть возможность создавать инструменты и программное обеспечение, которые помогают им использовать все виды слабых мест, которые они обнаруживают в программах с высокой степенью защиты. Это даже затрудняет ловлю этих крекеров. Потому что они не оставляют след. Количество квалифицированных взломщиков очень мало, но мы не должны их игнорировать. Они, безусловно, представляют серьезную угрозу для интернет-безопасности.

К настоящему времени мы хорошо понимаем, что хакеры — этические профессионалы, а взломщики неэтично и незаконно врываются в системы безопасности. Помимо этих этических различий, одним из основных различий между ними является их понимание компьютерных систем и систем безопасности. Их способность и неспособность создавать программы и программные инструменты — главное различие между ними. Хакеры могут писать коды на нескольких языках. Они имеют преимущество, когда дело доходит до знания различных компьютерных языков, таких как C, C ++, HTML, Java и т. Д., А также они имеют полное понимание того, что делают эти коды и как работает это программное обеспечение. Взломщики, с другой стороны, неуместны, когда речь заходит о компьютерных программах. Они хвастаются своими способностями проникать в системы безопасности и использовать их в своих интересах. Разница здесь очевидна. Взломщики взломали безопасные сети в злонамеренных целях, а профессиональный хакер — нет. Поэтому именно то, как они работают, делает их совершенно отличными друг от друга.

Гэри Маккиннон

Шотландец Гэри Маккиннон — самый известный британский хакер, экстрадиции которого с начала двухтысячных добиваются США, где ему грозит более 70 лет тюремного заключения. Впервые полиция Великобритании заинтересовалась Маккинноном в 2002 году, но благодаря общественной поддержке и некоторым другим обстоятельствам он до сих пор на свободе.

В США Маккиннона обвиняют в том, что в 2001 году он взломал почти сотню компьютеров, принадлежащих Министерству обороны и НАСА. По утверждению властей, получив доступ в систему, он удалил критически важные файлы и фактически парализовал работу сети военного ведомства США на целые сутки. Более того, Маккиннон якобы стёр данные об американских вооружениях во взломанных компьютерах после террористических атак 11 сентября 2001 года и похитил некую критически важную информацию. По действующим в Великобритании законам за подобные правонарушения ему полагалось лишь шестимесячное заключение.

Сам Маккиннон утверждал, что искал в компьютерах американских военных свидетельства утаивания от общественности информации об НЛО и других потенциально полезных технологиях. Кроме того, он заявлял, что получил доступ к абсолютно не защищённым машинам и оставил множество записей обо всех обнаруженных уязвимостях на тех же самых компьютерах.

Федеральный суд в американском штате Виргиния в ноябре 2002 года официально обвинил Маккиннона в семи фактах компьютерных преступлений, и если бы Великобритания выдала его США, то взломщик вполне мог бы провести в тюрьме всю свою жизнь. После вступления в силу Акта об экстрадиции 2003 года казалось, что судьба хакера решена, но не тут-то было. Изменилось лишь то, что его обязали ежедневно отмечаться в полицейском участке и не выходить из дома по ночам.

Защита настояла на медицинском обследовании Маккиннона, и у него были диагностированы синдром Аспергера (форма аутизма) и клиническая депрессия, способная спровоцировать самоубийство. На этом основании Маккиннон обратился в Европейский суд по правам человека, который сначала приостановил экстрадицию, но потом отказался её заблокировать. В 2009 году Верховный суд выдал разрешение на экстрадицию, но общественный резонанс дела привёл к тому, что она так и не состоялась. В поддержку хакера высказались многие известные личности — от музыкантов Стинга и Питера Гэбриэла до мэра Лондона Бориса Джонсона и актёра Стивена Фрая.

В октябре 2012 года министр внутренних дел Тереза Мэй объявила о блокировании выдачи Маккиннона на основании того, что в случае экстрадиции риск для жизни обвиняемого настолько велик (он может покончить с собой), что такое решение противоречило бы правам человека. В дальнейшем было решено отказаться от уголовного преследования хакера и в Великобритании: формально — из-за сложностей с доказательствами, находящимися на территории США. Сейчас Маккиннон абсолютно свободен.